檢警表示,專案小組於偵辦期間利用數位鑑識,破解張文生前曾瀏覽過的20萬筆資料,並查獲他在雲端硬碟裡存有攻擊計畫書,發現他早於去年11月17日就曾前往北車現場場勘,確認張文在謀劃本案時沒再與他人接觸,也無境外資金挹注,屬於個人犯案,沒有組織、共犯存在。

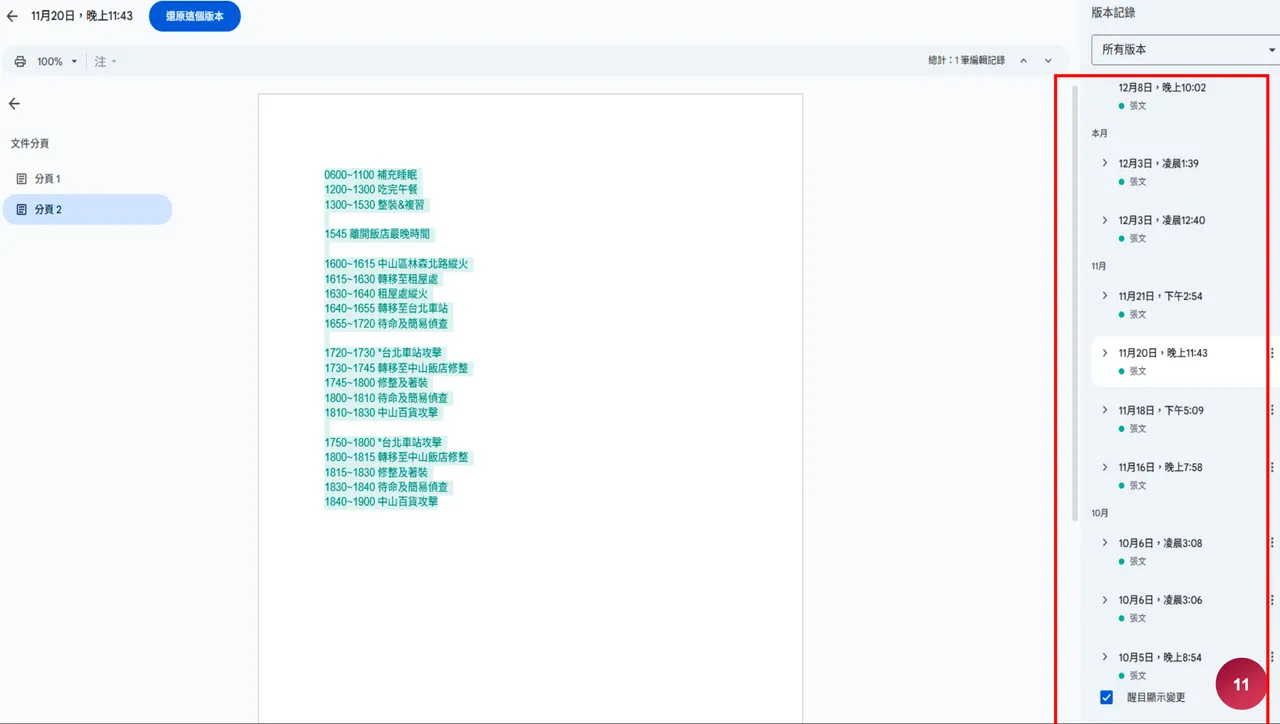

檢警指出,該攻擊計畫書檔案從去年10月5日就創建,至12月16日間陸續編輯或瀏覽共61次,並曾搜尋「警察局」、「消防局」、「臺北火車站 板南線 平面圖」關鍵字、下載「捷運台北車站立體導覽圖」電子檔,更在地圖上標示預計投彈及攻擊的位置,且於同年11月17日親自赴現場探勘、觀察人流。

此外,張文仔細、縝密地規劃攻擊計畫書文件,且頻繁關注天氣預報,還搜尋、瀏覽「聖誕節」、「人流」資訊,可見本案為高度計畫性的預謀犯案,並追求大規模傷亡。不過,該文件內容以「中山百貨攻擊」作結,未見有後續規劃,證實為本案計畫終點。

另一方面,張文在犯案前數度瀏覽、搜尋「隨機殺人」、「鄭捷」、「中捷」等關鍵字,廣泛查看他國隨機攻擊事件,累計縱火、虐童等1810筆相關紀錄,甚至瀏覽「格鬥劍技」、「金屬」等影片,來研究如何有效地剝奪他人生命,更購入長約28公分的長刃及雙刃刺刀。

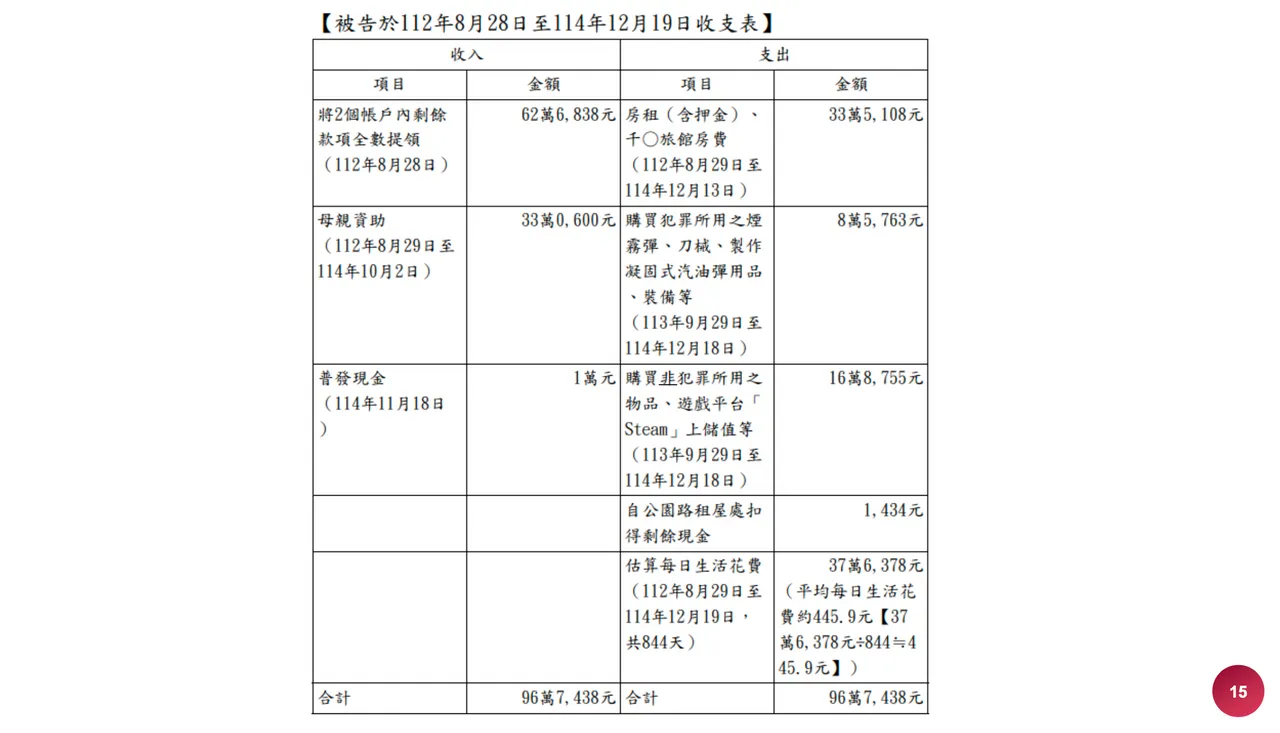

檢警追查張文生前金流,發現他自2020年起資金收入,僅源自其母親及薪資所得,查無其他不明來源,並在2023年8月間將帳戶內款項一次性提領,總計96萬餘元,用以支付日常花用、房租押金、刀械、彈藥、護具裝備等物品,期間也曾領取普發現金1萬元,不過最終僅在他租屋處扣得現金1434 元。

檢警表示,專案小組同仁於一開始雖扣得張文的平板、筆電並試圖破解,但花了整整1週都未見成果,直到發現張文曾拿著平板前往北車場堪,才靠著北捷的監視器影像,一幀一幀地細看張文輸入密碼的手勢、軌跡,最後在不斷嘗試下成功解密。

另外,針對張文持有的華碩電競筆電,專案小組原想破解當中的關鍵硬碟,也曾詢問ChatGPT是否可行,不料卻遭回覆「可能在宇宙毀滅之前都沒辦法破解」。不過,所幸在華碩及國外專業團隊的協助下,研究出其中有一個方法可行,並在經過1、2天的試驗後也成功破解,進而發現張文的攻擊計畫書。

點擊閱讀下一則新聞

點擊閱讀下一則新聞